概要:在2009第一季度以及2008年后下半年两个季度里,受黑客控制的僵尸计算机数量一直居高不下,僵尸网络的前十名国家中,美、德、韩、英、西和金砖四国也是榜上的常客。僵尸网络的防御McAfeeLab的研究人员对于僵尸网络进行长期的检测和研究得出结论,无论是早期的各种bot客户端,还是最新的利用挂马等手段进行传播的新型僵尸网络,要实现对于僵尸网络的全面防御,一般而言,必须结合网络和主机的不同防护手段,从而实现分层的防御,以斩断僵尸网络的黑手。在主机(桌面机)层面,需要安装包含多种防御手段的安全客户端,一般而言出于避免成为僵尸网络客户端的目的,该桌面机的客户端应包括如下功能:防火墙(阻断扫描和未授权连接)、主机入侵防御(阻断利用漏洞的网络攻击)、防毒程序(清除后门等病毒程序)、防间谍软件和恶意软件(清除各种spyware和malware)以及良好的补丁管理习惯或系统。现实中实现桌面安全客户端的主要难点在于较大的系统开销,由于引入了多重安全功能,企业用户往往会选择一个以上厂商的安全产品,这通常会带来可能的冲突、较大的系

僵尸网络(Botnet)的演变与防御,标签:电脑网络知识,网络学习,http://www.laixuea.com在2009第一季度以及2008年后下半年两个季度里,受黑客控制的僵尸计算机数量一直居高不下,僵尸网络的前十名国家中,美、德、韩、英、西和金砖四国也是榜上的常客。

McAfeeLab的研究人员对于僵尸网络进行长期的检测和研究得出结论,无论是早期的各种bot客户端,还是最新的利用挂马等手段进行传播的新型僵尸网络,要实现对于僵尸网络的全面防御,一般而言,必须结合网络和主机的不同防护手段,从而实现分层的防御,以斩断僵尸网络的黑手。

在主机(桌面机)层面,需要安装包含多种防御手段的安全客户端,一般而言出于避免成为僵尸网络客户端的目的,该桌面机的客户端应包括如下功能:防火墙(阻断扫描和未授权连接)、主机入侵防御(阻断利用漏洞的网络攻击)、防毒程序(清除后门等病毒程序)、防间谍软件和恶意软件(清除各种spyware和malware)以及良好的补丁管理习惯或系统。

现实中实现桌面安全客户端的主要难点在于较大的系统开销,由于引入了多重安全功能,企业用户往往会选择一个以上厂商的安全产品,这通常会带来可能的冲突、较大的系统资源占用和复杂的管理方式,同时不同安全厂商的产品之间可能存在技术空隙,这也可能会造成蠕虫客户端的乘虚而入。桌面安全防护的另一个不足之处在于难以改变用户的行为,用户可能会有意或无意地禁用或旁路某些安全模块,或者访问某些恶意网站(如挂马网站),僵尸网络客户端从而可以从容地下载到桌面机上,通过先行下载的无害模块或难以检测的模块(Rootkit)关闭桌面安全客户端,然后继续下载其功能模块执行各种功能。

当然,如果不采用多种功能的桌面安全客户端,也可通过瘦客户端或者限制桌面用户权限等其他方式应对僵尸网络攻击,但是这种管理方式对于IT管理人员的要求较高,同时也会影响内部人员的工作效率,这种方式并不适用于每个企业。

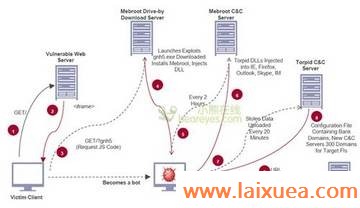

这就需要通过网络安全技术切断僵尸网络通向企业网络的传播途径。以近期最危险的僵尸网络程序之一Torpig为例,该僵尸网络程序的目的就是窃取身份认证信息、信用卡、银行账号和支付宝账户等。典型的Torpig感染方式如下图所示:

步骤 1 :桌面机客户访问某一 Web 服务器,该 Web 服务器由于存在漏洞,被 Torpig 感染;

步骤 2 : Torpig 通过 iframe 方式修改用户的浏览器访问;

步骤 3 :重定向之后,桌面机客户的 Web 访问指向了 Mebroot 下载服务器;

步骤 4 : Mebroot 下载服务器将 Mebroot 、注入 DLL等下载到桌面机,该桌面机成为僵尸网络客户端;

步骤 5 :每两小时,该僵尸网络客户端和 Mebroot C&C 服务器联系;

步骤 6 : Torpig DLL 注入到 IE 、 Firefox 等浏览器中,Outlook邮件客户端,Skype和即时通讯软件中;

步骤 7 :每 20分钟,将窃取的身份认证信息、信用卡、银行账号和支付宝账户上传到TorpigC&C服务器上;

步骤 8 : Torpig C&C 服务器下发包含银行域名、新的C&C服务器300个域名等信息的配置文件;

步骤 9 :僵尸网络客户端访问注入服务器;

步骤 10 :注入服务器发送钓鱼 HTML 文件到僵尸网络客户端。