概要:值得注意的是,除了已知的各种技术,Torpig僵尸网络使用了一些新的技术,使得防范和反向追踪变得更为困难,如Mebroot下载服务器的路过式(Drive-by)感染,还有域名流动技术以随时变更 C&C 服务器。要切断 Torpig的传播,一种方法就是切断其与TorpigC&C服务器的联系,但是由于其域名流动技术使得该操作变得异常困难。加州大学圣巴巴拉分校(UCSB)的研究小组表现出了相当的耐心的才能。发现Torpig僵尸网络在确定攻击目标时使用的算法,提前计算出了Torpig将很快检查的域名,并特意在名声不好的域名提供商那里购买了这些域名。从而顺利地“接管”了一个庞大的Torpig僵尸网络长达10天。但是僵尸网络控制者查觉后,使用了新版的Torpig,改变了僵尸网络选择域名的算法,这一方法已经不再奏效。另外,这种预测并接管的方法过于复杂并且相对而言比较被动,并不适合企业使用。McAfeeLab的研究人员通过在McAfee入侵防护系统中加入各种新的安全技术,从而实现了对于僵尸网络的全面网络防护,下图给出了该系

僵尸网络(Botnet)的演变与防御,标签:电脑网络知识,网络学习,http://www.laixuea.com值得注意的是,除了已知的各种技术,Torpig僵尸网络使用了一些新的技术,使得防范和反向追踪变得更为困难,如Mebroot下载服务器的路过式(Drive-by)感染,还有域名流动技术以随时变更 C&C 服务器。

要切断 Torpig的传播,一种方法就是切断其与TorpigC&C服务器的联系,但是由于其域名流动技术使得该操作变得异常困难。加州大学圣巴巴拉分校(UCSB)的研究小组表现出了相当的耐心的才能。发现Torpig僵尸网络在确定攻击目标时使用的算法,提前计算出了Torpig将很快检查的域名,并特意在名声不好的域名提供商那里购买了这些域名。从而顺利地“接管”了一个庞大的Torpig僵尸网络长达10天。但是僵尸网络控制者查觉后,使用了新版的Torpig,改变了僵尸网络选择域名的算法,这一方法已经不再奏效。另外,这种预测并接管的方法过于复杂并且相对而言比较被动,并不适合企业使用。

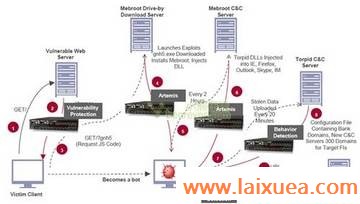

McAfeeLab的研究人员通过在McAfee入侵防护系统中加入各种新的安全技术,从而实现了对于僵尸网络的全面网络防护,下图给出了该系统防护Torpig的方式:

对应于前述 Torpig 僵尸网络的感染途径,该系统可以起到以下作用。

步骤 1 :属于正常的 Web 访问,无需阻断;

步骤 2 :通过 McAfee 入侵防护系统的漏洞保护功能,阻断 Torpig 通过iframe方式修改用户的浏览器;

步骤 3 :仍属于正常的 Web 访问,无需阻断;

步骤 4 :通过 McAfee 入侵防护系统的Artemis云安全技术,检测并阻断服务器下发的Rootkit和恶件,避免该桌面机成为僵尸网络客户端;

步骤 5 :属于 IRC 通信,无需阻断;

步骤 6 :通过 McAfee 入侵防护系统的 Artemis云安全技术,检测并阻断服务器下发的TorpigDLL,避免浏览器注入等攻击;

步骤 7 :通过 McAfee 入侵防护系统的行为检测技术,检测并阻断每 20分钟的上传窃取信息到TorpigC&C服务器上;

步骤 8 :通过 McAfee 入侵防护系统的行为检测技术,检测并阻断TorpigC&C服务器下发的配置文件;

步骤 9 :属于正常的 Web 访问,无需阻断;

步骤 10 :文件传输,无需阻断。

通过这一方式, McAfeeLab研究人员成功地切断了Torpig僵尸网络的关键传播途径,即服务器端发起对客户端的攻击、服务器端下发Rootkit和恶件以及僵尸网络客户端和C&C服务器的信息传输,从而实现了在网络层对于 Torpig等僵尸网络的防护。

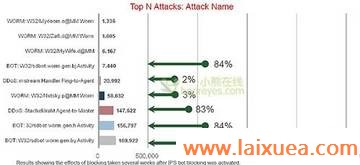

为了进一步验证该技术对于僵尸网络的防护效果, McAfeeLab的研究人员和某运营商合作,在其某一网络的出口部署了McAfee入侵防护系统,部署伊始发现该网络中存在大量的僵尸网络,如下图所示:

研究人员随即启用了入侵防护系统的阻断功能,一段时间后,该网络中的僵尸网络数量明显下降,结果如下图所示:

这充分表明了这一技术可以成功地抵御僵尸网络的威胁。

总结

通过上述的例子,我们可以知道僵尸网络绝非无药可解的顽疾。应对这一威胁,需要同时从网络和主机两个层面着手,而网络和主机所需采用的产品或技术必须能够覆盖僵尸网络攻击和传播的每一途径,这样既可免受僵尸网络之害,创造良好的内部网络环境,并为净化互联网安全做出一份贡献。